📢 转载信息

原文作者:Dola Adesanya, Achilles Figueiredo, Ron Hayman, and Sai Jeedigunta

组织在提高招聘流程效率的同时,还要保持公平的招聘实践方面面临着严峻的挑战。通过利用人工智能来变革其招聘和人才获取流程,组织可以克服这些挑战。AWS 提供了一套人工智能服务,可用于显著提高招聘实践的效率、有效性和公平性。借助 AWS AI 服务,特别是 Amazon Bedrock,您可以构建一个高效且可扩展的招聘系统,该系统可简化招聘流程,帮助人工审核人员专注于候选人的面试和评估。

在本文中,我们将展示如何使用 Amazon Bedrock、Amazon Bedrock 知识库、AWS Lambda 以及其他 AWS 服务来创建由 AI 驱动的招聘系统,以增强职位描述的创建、候选人沟通和面试准备,同时保持人工监督。

AI 驱动的招聘生命周期

招聘流程提供了许多通过专业智能体进行 AI 增强的机会,每个智能体都由 Amazon Bedrock 提供支持,并连接到专用的 Amazon Bedrock 知识库。让我们探讨一下这些智能体如何在招聘生命周期的关键阶段协同工作。

职位描述的创建和优化

创建包容且有吸引力的职位描述对于吸引多元化的人才库至关重要。职位描述创建和优化智能体利用 Amazon Bedrock 中先进的语言模型,并连接到包含组织历史职位描述和包容性指南的 Amazon Bedrock 知识库。

使用安全的 Amazon 虚拟私有云 (Amazon VPC) 配置和 AWS 身份和访问管理 (IAM) 角色来部署职位描述智能体。该智能体引用您的知识库来优化职位发布,同时保持对组织标准和包容性语言要求的合规性。

候选人沟通管理

候选人沟通智能体通过以下组件管理候选人互动:

- 根据工作流程阶段触发通信的 Lambda 函数

- 用于安全电子邮件和文本传递的 Amazon 简单通知服务 (Amazon SNS)

- 与审批工作流的集成,用于受监管的通信

- 基于候选人进度的自动状态更新

为沟通智能体配置适当的 VPC 端点,并对所有传输中和静态数据进行加密。使用 Amazon CloudWatch 监控来跟踪通信效果和响应率。

面试准备和反馈

面试准备智能体通过以下方式支持面试流程:

- 访问包含面试问题、SOP(标准作业程序)和最佳实践的知识库

- 根据职位要求生成情境化的面试材料

- 使用 Amazon Bedrock 分析面试官的反馈和笔记,以识别评估中的关键情绪和一致的主题

- 保持对知识库中存储的面试标准的合规性

尽管该智能体提供了面试结构和指导,但面试官仍然对对话和评估过程保持完全控制。

解决方案概述

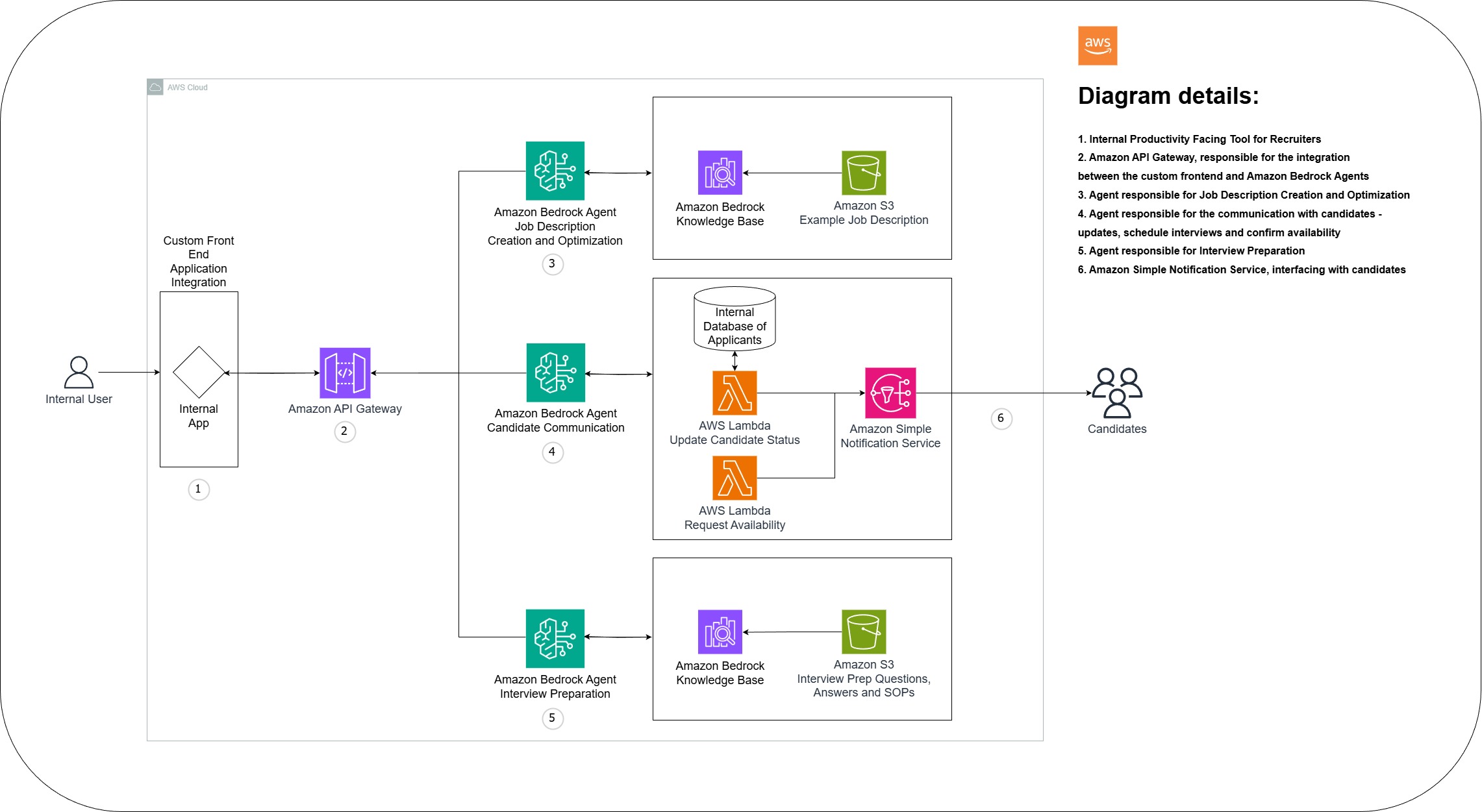

该架构将招聘智能体和 AWS 服务整合到一个全面的招聘系统中,以增强和简化招聘流程。下图展示了三个专业 AI 智能体如何协同工作,以管理招聘流程的不同方面,从职位发布创建到面试反馈的总结。每个智能体都使用 Amazon Bedrock 并连接到专用的 Amazon Bedrock 知识库,同时维护安全和合规性要求。

该解决方案由三个主要组件协同工作以改进招聘流程:

- 职位描述创建和优化智能体 – 该智能体利用 Amazon Bedrock 的 AI 功能来创建和完善职位发布,直接连接到包含示例描述和包容性语言最佳实践的 Amazon Bedrock 知识库。

- 候选人沟通智能体 – 对于候选人通信,专用智能体通过自动化系统简化互动。它使用 Lambda 函数来管理通信工作流,并使用 Amazon SNS 来可靠地发送消息。该智能体与候选人保持直接联系,同时确保通信遵循批准的模板和程序。

- 面试准备智能体 – 面试准备智能体是面试官的全面资源,提供有关面试格式和问题的指导,同时帮助构建、总结和分析反馈。它保持对详细面试标准知识库的访问权限,并利用 Amazon Bedrock 的自然语言处理能力来分析面试反馈模式和主题,帮助招聘团队在整个招聘团队中保持一致的评估实践。

先决条件

在实施此 AI 驱动的招聘系统之前,请确保您具备以下条件:

- AWS 账户和访问权限:

- 具有管理员访问权限的 AWS 账户

- 对 Amazon Bedrock 基础模型 (FMs) 的访问权限

- 创建和管理 IAM 角色和策略的权限

- 所需的 AWS 服务:

- Amazon API Gateway

- 具有 FM 访问权限的 Amazon Bedrock

- Amazon Bedrock 知识库

- Amazon CloudWatch

- AWS 密钥管理服务 (AWS KMS)

- AWS Lambda

- Amazon SNS

- 用于知识库存储的 Amazon 简单存储服务 (Amazon S3)

- Amazon VPC

- 技术要求:

- 对 Python 3.9 或更高版本的基本了解(用于 Lambda 函数)

- 用于配置 VPC 端点的网络访问权限

- 安全性和合规性:

- 对 AWS 安全最佳实践的理解

- 用于安全通信的 SSL/TLS 证书

- 获得组织安全团队的合规批准

在接下来的部分中,我们将研究构成我们 AI 驱动招聘系统的关键组件。每一部分都在创建安全、可扩展和有效的解决方案中发挥着至关重要的作用。我们将从基础设施定义开始,逐步完成部署、知识库集成、核心 AI 智能体和测试工具。

基础设施即代码

以下 AWS CloudFormation 模板定义了完整的 AWS 基础设施,包括 VPC 配置、安全组、Lambda 函数、API Gateway 和知识库。它通过适当的 IAM 角色和加密,促进了安全、可扩展的部署。

AWSTemplateFormatVersion: '2010-09-09'

Description: 'AI-Powered Recruitment System with Security and Knowledge Bases' Parameters:

Environment:

Type: String

Default: dev

AllowedValues: [dev, prod] Resources:

# KMS Key for encryption

RecruitmentKMSKey:

Type: AWS::KMS::Key

Properties:

Description: "Encryption key for recruitment system"

KeyPolicy:

Statement:

- Effect: Allow

Principal:

AWS: !Sub 'arn:aws:iam::${AWS::AccountId}:root'

Action: 'kms:*'

Resource: '*'

RecruitmentKMSAlias:

Type: AWS::KMS::Alias

Properties:

AliasName: !Sub 'alias/recruitment-${Environment}'

TargetKeyId: !Ref RecruitmentKMSKey

# VPC Configuration

RecruitmentVPC:

Type: AWS::EC2::VPC

Properties:

CidrBlock: 10.0.0.0/16

EnableDnsHostnames: true

EnableDnsSupport: true

Tags:

- Key: Name

Value: !Sub 'recruitment-vpc-${Environment}'

PrivateSubnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref RecruitmentVPC

CidrBlock: 10.0.1.0/24

AvailabilityZone: !Select [0, !GetAZs '']

PrivateSubnetRouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref RecruitmentVPC

Tags:

- Key: Name

Value: !Sub 'recruitment-private-rt-${Environment}'

PrivateSubnetRouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PrivateSubnet

RouteTableId: !Ref PrivateSubnetRouteTable

# Example Interface Endpoints

VPCEBedrockRuntime:

Type: AWS::EC2::VPCEndpoint

Properties:

VpcId: !Ref RecruitmentVPC

ServiceName: !Sub 'com.amazonaws.${AWS::Region}.bedrock-runtime'

VpcEndpointType: Interface

SubnetIds: [ !Ref PrivateSubnet ]

SecurityGroupIds: [ !Ref LambdaSecurityGroup ] VPCEBedrockAgent:

Type: AWS::EC2::VPCEndpoint

Properties:

VpcId: !Ref RecruitmentVPC

ServiceName: !Sub 'com.amazonaws.${AWS::Region}.bedrock-agent'

VpcEndpointType: Interface

SubnetIds: [ !Ref PrivateSubnet ]

SecurityGroupIds: [ !Ref LambdaSecurityGroup ] VPCESNS:

Type: AWS::EC2::VPCEndpoint

Properties:

VpcId: !Ref RecruitmentVPC

ServiceName: !Sub 'com.amazonaws.${AWS::Region}.sns'

VpcEndpointType: Interface

SubnetIds: [ !Ref PrivateSubnet ]

SecurityGroupIds: [ !Ref LambdaSecurityGroup ] # Gateway endpoints for S3 (and DynamoDB if you add it later)

VPCES3:

Type: AWS::EC2::VPCEndpoint

Properties:

VpcId: !Ref RecruitmentVPC

ServiceName: !Sub 'com.amazonaws.${AWS::Region}.s3'

VpcEndpointType: Gateway

RouteTableIds:

- !Ref PrivateSubnetRouteTable

# create if not present

LambdaSecurityGroup:

Type: AWS::EC2::SecurityGroup

Properties:

GroupDescription: Security group for recruitment AWS Lambda functions

VpcId: !Ref RecruitmentVPC

SecurityGroupEgress:

- IpProtocol: tcp

FromPort: 443

ToPort: 443

CidrIp: 0.0.0.0/0

# KnowledgeBase IAM role

KnowledgeBaseRole:

Type: AWS::IAM::Role

Properties:

AssumeRolePolicyDocument:

Version: '2012-10-17'

Statement:

- Effect: Allow

Principal: { Service: bedrock.amazonaws.com }

Action: sts:AssumeRole

Policies:

- PolicyName: BedrockKBAccess

PolicyDocument:

Version: '2012-10-17'

Statement:

- Effect: Allow

Action:

- bedrock:Retrieve

- bedrock:RetrieveAndGenerate

Resource: "*"

- Effect: Allow

Action:

- s3:GetObject

- s3:ListBucket

Resource: "*" # scope to your KB bucket(s) in real deployments

JobDescriptionKnowledgeBase:

Type: AWS::Bedrock::KnowledgeBase

Properties:

Name: !Sub 'job-descriptions-${Environment}'

RoleArn: !GetAtt KnowledgeBaseRole.Arn

KnowledgeBaseConfiguration:

Type: VECTOR

VectorKnowledgeBaseConfiguration:

EmbeddingModelArn: !Sub 'arn:aws:bedrock:${AWS::Region}::foundation-model/amazon.titan-embed-text-v1'

StorageConfiguration:

Type: S3

S3Configuration:

BucketArn: !Sub 'arn:aws:s3:::your-kb-bucket-${Environment}-${AWS::AccountId}-${AWS::Region}'

BucketOwnerAccountId: !Ref AWS::AccountId

InterviewKnowledgeBase:

Type: AWS::Bedrock::KnowledgeBase

Properties:

Name: !Sub 'interview-standards-${Environment}'

RoleArn: !GetAtt KnowledgeBaseRole.Arn

KnowledgeBaseConfiguration:

Type: VECTOR

VectorKnowledgeBaseConfiguration:

EmbeddingModelArn: arn:aws:bedrock:${AWS::Region}::foundation-model/amazon.titan-embed-text-v2:0

StorageConfiguration:

Type: S3

S3Configuration:

BucketArn: !Sub 'arn:aws:s3:::your-kb-bucket-${Environment}-${AWS::AccountId}-${AWS::Region}'

BucketOwnerAccountId: !Ref AWS::AccountId

# CloudTrail for audit logging

RecruitmentCloudTrail:

Type: AWS::CloudTrail::Trail

Properties:

TrailName: !Sub 'recruitment-audit-${Environment}'

S3BucketName: !Ref AuditLogsBucket

IncludeGlobalServiceEvents: true

IsMultiRegionTrail: true

EnableLogFileValidation: true

KMSKeyId: !Ref RecruitmentKMSKey

AuditLogsBucket:

Type: AWS::S3::Bucket

Properties:

BucketName: !Sub 'recruitment-audit-logs-${Environment}-${AWS::AccountId}-${AWS::Region}'

BucketEncryption:

ServerSideEncryptionConfiguration:

- ServerSideEncryptionByDefault:

SSEAlgorithm: aws:kms

KMSMasterKeyID: !Ref RecruitmentKMSKey

# IAM Role for AWS Lambda functions

LambdaExecutionRole:

Type: AWS::IAM::Role

Properties:

AssumeRolePolicyDocument:

Version: '2012-10-17'

Statement:

- Effect: Allow

Principal:

Service: lambda.amazonaws.com

Action: sts:AssumeRole

ManagedPolicyArns:

- arn:aws:iam::aws:policy/service-role/AWSLambdaBasicExecutionRole

Policies:

- PolicyName: BedrockAccess

PolicyDocument:

Version: '2012-10-17'

Statement:

- Effect: Allow

Action:

- bedrock:InvokeModel

- bedrock:Retrieve

Resource: '*'

- Effect: Allow

Action:

- sns:Publish

Resource: !Ref CommunicationTopic

- Effect: Allow

Action:

- kms:Decrypt

- kms:GenerateDataKey

Resource: !GetAtt RecruitmentKMSKey.Arn

- Effect: Allow

Action:

- aoss:APIAccessAll

Resource: '*'

# SNS Topic for notifications

CommunicationTopic:

Type: AWS::SNS::Topic

Properties:

TopicName: !Sub 'recruitment-notifications-${Environment}'

# AWS Lambda Functions

JobDescriptionFunction:

Type: AWS::Lambda::Function

Properties:

FunctionName: !Sub 'recruitment-job-description-${Environment}'

Runtime: python3.11

Handler: job_description_agent.lambda_handler

Role: !GetAtt LambdaExecutionRole.Arn

Code:

ZipFile: |

# Code will be deployed separately

def lambda_handler(event, context):

return {'statusCode': 200, 'body': 'Placeholder'}

Timeout: 60

CommunicationFunction:

Type: AWS::Lambda::Function

Properties:

FunctionName: !Sub 'recruitment-communication-${Environment}'

Runtime: python3.11

Handler: communication_agent.lambda_handler

Role: !GetAtt LambdaExecutionRole.Arn

Code:

ZipFile: |

def lambda_handler(event, context):

return {'statusCode': 200, 'body': 'Placeholder'}

Timeout: 60

Environment:

Variables:

SNS_TOPIC_ARN: !Ref CommunicationTopic

KMS_KEY_ID: !Ref RecruitmentKMSKey

VpcConfig:

SecurityGroupIds:

- !Ref LambdaSecurityGroup

SubnetIds:

- !Ref PrivateSubnet

InterviewFunction:

Type: AWS::Lambda::Function

Properties:

FunctionName: !Sub 'recruitment-interview-${Environment}'

Runtime: python3.11

Handler: interview_agent.lambda_handler

Role: !GetAtt LambdaExecutionRole.Arn

Code:

ZipFile: |

def lambda_handler(event, context):

return {'statusCode': 200, 'body': 'Placeholder'}

Timeout: 60

# API Gateway

RecruitmentAPI:

Type: AWS::ApiGateway::RestApi

Properties:

Name: !Sub 'recruitment-api-${Environment}'

Description: 'API for AI-Powered Recruitment System'

# API Gateway Resources and Methods

JobDescriptionResource:

Type: AWS::ApiGateway::Resource

Properties:

RestApiId: !Ref RecruitmentAPI

ParentId: !GetAtt RecruitmentAPI.RootResourceId

PathPart: job-description

JobDescriptionMethod:

Type: AWS::ApiGateway::Method

Properties:

RestApiId: !Ref RecruitmentAPI

ResourceId: !Ref JobDescriptionResource

HttpMethod: POST

AuthorizationType: NONE

Integration:

Type: AWS_PROXY

IntegrationHttpMethod: POST

Uri: !Sub 'arn:aws:apigateway:${AWS::Region}:lambda:path/2015-03-31/functions/${JobDescriptionFunction.Arn}/invocations'

CommunicationResource:

Type: AWS::ApiGateway::Resource

Properties:

RestApiId: !Ref RecruitmentAPI

ParentId: !GetAtt RecruitmentAPI.RootResourceId

PathPart: communication

CommunicationMethod:

Type: AWS::ApiGateway::Method

Properties:

RestApiId: !Ref RecruitmentAPI

ResourceId: !Ref CommunicationResource

HttpMethod: POST

AuthorizationType: NONE

Integration:

Type: AWS_PROXY

IntegrationHttpMethod: POST

Uri: !Sub 'arn:aws:apigateway:${AWS::Region}:lambda:path/2015-03-31/functions/${CommunicationFunction.Arn}/invocations'

InterviewResource:

Type: AWS::ApiGateway::Resource

Properties:

RestApiId: !Ref RecruitmentAPI

ParentId: !GetAtt RecruitmentAPI.RootResourceId

PathPart: interview

InterviewMethod:

Type: AWS::ApiGateway::Method

Properties:

RestApiId: !Ref RecruitmentAPI

ResourceId: !Ref InterviewResource

HttpMethod: POST

AuthorizationType: NONE

Integration:

Type: AWS_PROXY

IntegrationHttpMethod: POST

Uri: !Sub 'arn:aws:apigateway:${AWS::Region}:lambda:path/2015-03-31/functions/${InterviewFunction.Arn}/invocations'

# Lambda Permissions

JobDescriptionPermission:

Type: AWS::Lambda::Permission

Properties:

FunctionName: !Ref JobDescriptionFunction

Action: lambda:InvokeFunction

Principal: apigateway.amazonaws.com

SourceArn: !Sub '${RecruitmentAPI}/*/POST/job-description'

CommunicationPermission:

Type: AWS::Lambda::Permission

Properties:

FunctionName: !Ref CommunicationFunction

Action: lambda:InvokeFunction

Principal: apigateway.amazonaws.com

SourceArn: !Sub '${RecruitmentAPI}/*/POST/communication'

InterviewPermission:

Type: AWS::Lambda::Permission

Properties:

FunctionName: !Ref InterviewFunction

Action: lambda:InvokeFunction

Principal: apigateway.amazonaws.com

SourceArn: !Sub '${RecruitmentAPI}/*/POST/interview'

&nb... [内容被截断]🚀 想要体验更好更全面的AI调用?

欢迎使用青云聚合API,约为官网价格的十分之一,支持300+全球最新模型,以及全球各种生图生视频模型,无需翻墙高速稳定,文档丰富,小白也可以简单操作。

评论区